Hei yhteisö

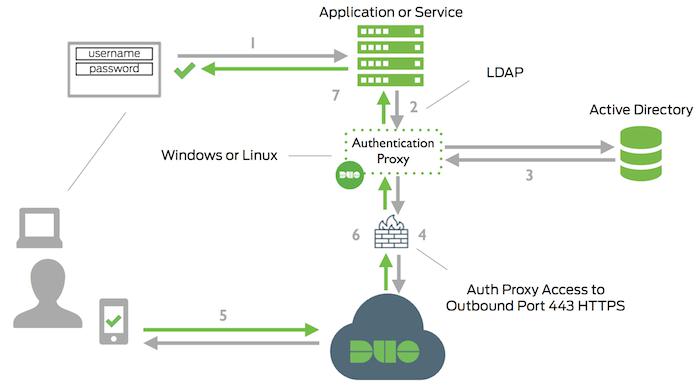

Käytän LDAP-todennusta (A.D) sovelluksessani (kuten redmine, pfsense tai ESXi).

Sain äskettäin onnistuneesti kaksisuuntaisen luottamussuhteen verkkotunnukseni PARIS.france ja ulkomaisen verkkotunnuksen BERLIN.germany välille. Verkkotunnuksen luottamussuhde näyttää olevan kunnossa, DNS myös, voin selata jokaista verkkotunnusta.

Loin paikallisen "application-access"-ryhmän A.D PARIS.fransissani, joka sisältää käyttäjän PARIS\Pierre ja BERLIN\Otto

Mutta kun yritän kirjautua sisään verkkosovelluksesta, vain Pierre näyttää toimivan. Otto ei voi todentaa.

Kun katson tarkemmin, huomaan ryhmässäni, että Pierrellä on SamAccountName, mutta Otto se on erityinen objekti (tämä objekti on vain paikkamerkki käyttäjälle tai ryhmälle luotetusta ulkoisesta toimialueesta) eikä sillä ole sellaista. attribuutti.. luulen, että miksi se ei toimi?

En ole koskaan aiemmin työskennellyt luotetun verkkotunnuksen parissa, sillä teen laboratorion ymmärtääkseni sen toiminnan. Yritän saada BERLIN-käyttäjät voivat todentaa sovelluksessani klassisen ldap-sidoksen kautta. Tietysti voisin muuttaa BERLINin aktiivisen hakemiston sidosten sidontaa .. mutta se ei ole niin kuin sen pitäisi toimia oikein? Olen ollut jumissa muutaman viikon ajan yrittäessäni tehdä hyvin perusasiaa.

Kiitos lukemisesta ja ohjeistasi.

Terveisin

Muokattu 23. huhtikuuta 2021 klo 19.37 UTC

Suosittuja aiheita Windows Serverissä

IT-tukiohjelmisto. Vapaa.

Seuraa käyttäjien IT-tarpeita helposti ja vain tarvitsemillasi ominaisuuksilla.

LDAP on eri asia kuin AD. AD-luottamusta voidaan käyttää alkuperäisissä AD-todennusskenaarioissa, mutta ei LDAP:ssa. AD:n LDAP-rajapinta käyttää edelleen LDAP-standardia, joten kun se listaa uuden ryhmän käyttäjät, se palauttaa heidän täydellisen erottuvan nimensä (dn): esimerkki:

Ranska voi edelleen todentaa saksalaiset käyttäjät, mutta sinun on käytettävä oikeaa ldap-syntaksia tai perus-dn:tä. Tyypillisesti voit määrittää useamman kuin yhden perus-dn:n - joten jos lisäät molemmat, se täsmää. tai käytä sumeaa logiikkaa täsmäämään vain ryhmän CN.

hum, ok, jos ymmärrän hyvin,

AD-luottamussuhteen luominen PARIS.france ja BERLIN.germany välille, tee eräänlainen välityspalvelin, jonka avulla voin tehdä kyselyn DC=BERLIN,DC=saksa-skeemasta PARIS.france AD-palvelimeltani. Olenko oikeassa ?

Itse asiassa yritän tehdä kyselyä DC=BERLIN,DC=saksa-skeemasta, mutta se ei näytä toimivan. Kokeilin seuraavaa ldapsearchia sekä tavallisella käyttäjätilien sitomisella että myös verkkotunnuksen järjestelmänvalvojan tilillä PARIS.france-skeemassa.

Muokattu 29. huhtikuuta 2021 klo 21.54 UTC

PREV: Nginx-välityspalvelin | Valimon virtuaalinen pöytälevy

NEXT: Docker Asenna Nginx