Více než 30 let poté, co koncept síťového firewallu vstoupil do bezpečnostní konverzace, zůstává tato technologie nezbytným nástrojem v arzenálu zabezpečení podnikových sítí. Firewall, mechanismus pro odfiltrování škodlivého provozu před tím, než překročí hranici sítě, se v průběhu desetiletí osvědčil. Ale jako u každé základní technologie používané po dlouhou dobu, vývoj pomohl posunout jak možnosti firewallu, tak možnosti jeho nasazení.

Firewall sahá až do raného období moderní internetové éry, kdy správci systémů zjistili, že jejich síťové perimetry byly narušovány vnějšími útočníky. Bylo předurčeno, že bude existovat nějaký proces, který bude sledovat síťový provoz a hledat jasné známky incidentů.

Steven Bellovin, tehdejší člen AT&T Labs Research a v současnosti profesor na katedře počítačových věd na Kolumbijské univerzitě, je obecně připisován – i když ne sám – za to, že jako první použil termín firewall k popisu procesu odfiltrování nežádoucího síťového provozu. Název byl metaforou, přirovnával zařízení k oddílům, které zabraňují migraci ohně z jedné části fyzické struktury do druhé. V případě sítí bylo myšlenkou vložit určitý druh filtru mezi zdánlivě bezpečnou vnitřní síť a veškerý provoz vstupující nebo odcházející z připojení této sítě k širšímu internetu.

Tento termín se postupně rozšířil do známého používání do té míry, že žádná neformální konverzace o zabezpečení sítě nemůže proběhnout, aniž by se o tom alespoň nezmínila. Firewall se postupem času vyvinul do různých typů firewallů.

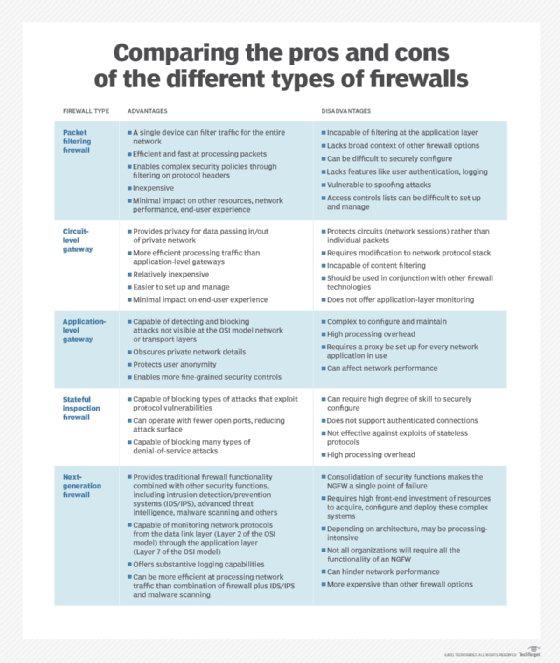

Tento článek poněkud svévolně tvrdí, že existuje pět klíčových typů firewallů, které používají různé mechanismy k identifikaci a filtrování škodlivého provozu, ale přesný počet možností není zdaleka tak důležitý jako myšlenka, že různé druhy firewallových produktů různé věci. Kromě toho mohou podniky k lepšímu zabezpečení svých systémů potřebovat více než jeden z pěti firewallů. Nebo jeden firewall může poskytovat více než jeden z těchto typů firewallu. Je také třeba zvážit tři různé možnosti nasazení brány firewall, které prozkoumáme podrobněji.

Pět typů brány firewall zahrnuje následující:

filtrování paketů firewall Brána na úrovni okruhu Brána na aplikační úrovni (také znám jako proxy firewall) stavová inspekce firewall firewall nové generace (NGFW)Zařízení a služby brány firewall mohou nabídnout ochranu nad rámec standardních funkcí brány firewall – například poskytnutím systému detekce nebo prevence narušení (IDS/IPS), ochrana před útoky denial-of-service (DoS), monitorování relací a další bezpečnostní služby pro ochranu serverů a dalších zařízení v rámci privátní sítě. Zatímco některé typy firewallů mohou fungovat jako multifunkční bezpečnostní zařízení, musí být součástí vícevrstvé architektury, která provádí účinné podnikové bezpečnostní zásady.

Brány firewall se tradičně vkládají přímo do síťového připojení a sledují veškerý provoz procházející tímto bodem. Přitom mají za úkol sdělit, který provoz síťového protokolu je neškodný a které pakety jsou součástí útoku.

Brány firewall sledují provoz na základě sady předem určených pravidel, která jsou navržena tak, aby vylučovala škodlivý obsah. I když žádný bezpečnostní produkt nedokáže dokonale předpovědět záměr veškerého obsahu, pokroky v technologii zabezpečení umožňují aplikovat známé vzorce v síťových datech, které signalizovaly předchozí útoky na jiné podniky.

VIDEO

Všechny brány firewall uplatňují pravidla, která definují kritéria, podle kterých může být daný paket – nebo sada paketů v transakci – bezpečně směrován k zamýšlenému příjemci.

Zde je pět typů firewallů, které i dnes hrají významnou roli v podnikových prostředích.

Brány firewall pro filtrování paketů fungují inline ve spojovacích bodech, kde svou práci vykonávají zařízení, jako jsou směrovače a přepínače. Tyto brány firewall však nesměrují pakety; spíše porovnávají každý přijatý paket se sadou stanovených kritérií, jako jsou povolené IP adresy, typ paketu, číslo portu a další aspekty hlaviček paketového protokolu. Pakety, které jsou označeny jako problematické, jsou, obecně řečeno, bez okolků zahazovány – to znamená, že nejsou přeposlány, a tudíž přestanou existovat.

Výhody firewallu s filtrováním paketůJedno zařízení dokáže filtrovat provoz pro celou síť Extrémně rychlé a efektivní při skenování provozu Nenákladné Minimální vliv na ostatní zdroje, výkon sítě a zkušenost koncového uživatele Nevýhody firewallu s filtrováním paketůProtože filtrování provozu je založeno výhradně na IP adrese nebo informacích o portu, filtrování paketů postrádá širší kontext, který informuje jiné typy firewallů Nekontroluje datovou zátěž a lze jej snadno podvrhnout Není to ideální volba pro každou síť Přístupové seznamy mohou být obtížné nastavit a spravovatFiltrování paketů nemusí poskytovat úroveň zabezpečení nezbytné pro každý případ použití, ale existují situace, ve kterých je tento levný firewall solidní volbou. Pro malé organizace nebo organizace s omezeným rozpočtem poskytuje filtrování paketů základní úroveň zabezpečení, která může poskytnout ochranu před známými hrozbami. Větší podniky mohou také použít filtrování paketů jako součást vrstvené obrany k prověřování potenciálně škodlivého provozu mezi interními odděleními.

Pomocí dalšího relativně rychlého způsobu, jak identifikovat škodlivý obsah, brány na úrovni okruhu monitorují handshake TCP a další zprávy o zahájení relace síťového protokolu v celé síti, jak jsou vytvořeny mezi místními a vzdálenými hostiteli, aby určily zda je iniciovaná relace legitimní – zda je vzdálený systém považován za důvěryhodný. Samy však pakety nekontrolují.

Výhody brány na úrovni okruhu Zpracovává pouze požadované transakce; veškerý další provoz je odmítnut Snadné nastavení a správa Nízké náklady a minimální dopad na zkušenost koncového uživatele Nevýhody brány na úrovni okruhu Pokud nejsou brány na úrovni okruhů používány ve spojení s jinou technologií zabezpečení, nenabízejí žádnou ochranu proti úniku dat ze zařízení v rámci brány firewall Žádné monitorování aplikační vrstvy Vyžaduje průběžné aktualizace, aby byla pravidla aktuální

Přestože brány na úrovni okruhu poskytují vyšší úroveň zabezpečení než firewally s filtrováním paketů, měly by být používány ve spojení s jinými systémy. Například brány na úrovni okruhu se obvykle používají vedle bran na úrovni aplikace. Tato strategie kombinuje atributy bran firewall na úrovni paketů a okruhů s filtrováním obsahu.

Porovnejte výhody a nevýhody pěti různých typů firewallů a najděte ty, které nejlépe vyhovují potřebám vaší firmy.Tento druh zařízení – technicky proxy a někdy označovaný jako proxy firewall – funguje jako jediný vstupní bod a výstupní bod ze sítě. Brány na aplikační úrovni filtrují pakety nejen podle služby, pro kterou jsou určeny – jak je určeno cílovým portem –, ale také podle dalších charakteristik, jako je řetězec požadavku HTTP.

I když brány, které filtrují na aplikační vrstvě, poskytují značné zabezpečení dat, mohou dramaticky ovlivnit výkon sítě a jejich správa může být náročná.

Výhody brány na aplikační úrovni Zkoumá veškerou komunikaci mezi vnějšími zdroji a zařízeními za firewallem, přičemž kontroluje nejen adresu, port a informace v hlavičce TCP, ale i samotný obsah, než propustí jakýkoli provoz přes proxy Poskytuje jemné bezpečnostní kontroly, které mohou např. například povolit přístup na webovou stránku, ale omezit, které stránky na tomto webu může uživatel otevřít Chrání anonymitu uživatele Nevýhody brány na úrovni aplikaceMůže omezit výkon sítě Nákladnější než některé jiné možnosti brány firewall Vyžaduje vysoký stupeň úsilí, abyste z brány získali maximální užitek. Nefungují se všemi síťovými protokolyBrány firewall na aplikační vrstvě se nejlépe používají k ochraně podnikových zdrojů před hrozbami webových aplikací. Mohou jak blokovat přístup na škodlivé stránky, tak zabránit úniku citlivých informací z brány firewall. Mohou však způsobit zpoždění v komunikaci.

Zařízení uvědomující si stav nejen zkoumají každý paket, ale také sledují, zda je tento paket součástí vytvořené TCP nebo jiné síťové relace. To nabízí větší bezpečnost než samotné filtrování paketů nebo monitorování okruhu, ale vyžaduje větší daň za výkon sítě.

Další variantou stavové inspekce je vícevrstvý inspekční firewall, který zohledňuje tok transakcí v procesu napříč několika vrstvami protokolu sedmivrstvého modelu OSI (Open Systems Interconnection).

Výhody stavového inspekčního firewallu Monitoruje stav připojení v celé relaci a zároveň kontroluje IP adresy a užitečné zatížení pro důkladnější zabezpečení Nabízí vysoký stupeň kontroly nad tím, jaký obsah je vpuštěn do sítě nebo ze sítě Není nutné otevírat četné porty pro povolit příchozí a odchozí provoz Poskytuje podstatné možnosti protokolování Nevýhody stavové inspekce firewallu Náročný na zdroje a narušuje rychlost síťové komunikace Dražší než jiné možnosti firewallu Neposkytuje autentizační možnosti pro ověření, že zdroje provozu nejsou falešnéVětšina organizací má z toho prospěch použití stavového inspekčního firewallu. Tato zařízení slouží jako důkladnější brána mezi počítači a dalšími prostředky v rámci brány firewall a prostředky mimo podnik. Mohou být také vysoce účinné při obraně síťových zařízení proti konkrétním útokům, jako je DoS.

NGFW od Palo Alto Networks, který byl jedním z prvních dodavatelů, kteří nabízeli pokročilé funkce, jako je identifikace aplikací produkujících procházející provoz a integrace s dalšími hlavními síťovými komponentami, jako je Active Directory.Typický NGFW kombinuje inspekci paketů se stavovou inspekcí a také zahrnuje různé druhy hloubkové inspekce paketů (DPI) a další systémy zabezpečení sítě, jako je IDS/IPS, filtrování malwaru a antivirus.

Zatímco inspekce paketů v tradičních firewallech sleduje výhradně hlavičku protokolu paketu, DPI se dívá na skutečná data, která paket nese. Firewall DPI sleduje průběh relace procházení webu a může si všimnout, zda obsah paketu, když je v odpovědi HTTP serveru spojen s jinými pakety, představuje legitimní odpověď ve formátu HTML.

Výhody NGFW Kombinuje DPI s filtrováním malwaru a dalšími ovládacími prvky pro zajištění optimální úrovně filtrování Sleduje veškerý provoz z vrstvy 2 do aplikační vrstvy pro přesnější přehledy než jiné metody Lze automaticky aktualizovat, aby poskytovaly aktuální kontext nevýhody NGFW Aby bylo možné získat co největší výhody, organizace potřebují integrovat NGFW s jinými bezpečnostními systémy, což může být složitý proces Nákladnější než jiné typy firewallůNGFW jsou základní ochranou pro organizace v silně regulovaných odvětvích, jako je zdravotnictví nebo finance. Tyto firewally poskytují multifunkční schopnosti, které osloví ty, kteří dobře chápou, jak virulentní je prostředí hrozby. NGFW fungují nejlépe, když jsou integrovány s jinými bezpečnostními systémy, což v mnoha případech vyžaduje vysoký stupeň odbornosti.

S vývojem modelů spotřeby IT se vyvíjely i možnosti nasazení zabezpečení. Firewally dnes mohou být nasazeny jako hardwarové zařízení, mohou být softwarové nebo mohou být dodávány jako služba.

Hardwarové brány firewallHardwarová brána firewall je zařízení, které funguje jako bezpečná brána mezi zařízeními v rámci sítě a zařízeními mimo ni. Protože se jedná o samostatná zařízení, hardwarové brány firewall nespotřebovávají výpočetní výkon ani jiné zdroje hostitelských zařízení.

Tato zařízení, někdy nazývaná síťové firewally, jsou ideální pro střední a velké organizace, které chtějí chránit mnoho zařízení. Hardwarové firewally vyžadují více znalostí pro konfiguraci a správu než jejich hostitelské protějšky.

Softwarové brány firewallSoftwarová brána firewall nebo hostitelská brána firewall běží na serveru nebo jiném zařízení. Hostitelský software brány firewall musí být nainstalován na každém zařízení vyžadujícím ochranu. Softwarové brány firewall jako takové spotřebovávají část zdrojů CPU a RAM hostitelského zařízení.

Softwarové brány firewall poskytují jednotlivým zařízením významnou ochranu před viry a jiným škodlivým obsahem. Mohou rozpoznat různé programy běžící na hostiteli a přitom filtrovat příchozí a odchozí provoz. To poskytuje jemnou úroveň řízení, což umožňuje povolit komunikaci do/z jednoho programu, ale zabránit jí do/z jiného programu.

Cloudové/hostované firewallyPoskytovatelé spravovaných bezpečnostních služeb (MSSP) nabízejí cloudové firewally. Tuto hostovanou službu lze nakonfigurovat tak, aby sledovala jak interní síťovou aktivitu, tak prostředí na vyžádání od třetích stran. Cloudové firewally, známé také jako firewall jako služba, mohou být zcela spravovány MSSP, což z nich dělá dobrou volbu pro velké nebo vysoce distribuované podniky s mezerami v bezpečnostních zdrojích. Firewally založené na cloudu mohou být také přínosné pro menší organizace s omezeným počtem zaměstnanců a odborných znalostí.

Výběr správného typu firewallu znamená zodpovězení otázek o tom, co firewall chrání, jaké zdroje si organizace může dovolit a jak je navržena infrastruktura. Nejlepší firewall pro jednu organizaci nemusí být vhodný pro jinou.

Problémy ke zvážení zahrnují následující:

Jaké jsou technické cíle brány firewall? Může jednodušší produkt fungovat lépe než firewall s více funkcemi a možnostmi, které nemusí být nutné? Jak samotný firewall zapadá do architektury organizace? Zvažte, zda má firewall chránit službu s nízkou viditelností vystavenou na internetu nebo webovou aplikaci. Jaké druhy dopravních kontrol jsou nutné? Některé aplikace mohou vyžadovat sledování veškerého obsahu paketů, zatímco jiné mohou jednoduše třídit pakety na základě zdrojových/cílových adres a portů.Mnoho implementací firewallů zahrnuje funkce různých typů firewallů, takže výběr typu firewallu je jen zřídka otázkou nalezení takového, který přesně zapadá do jakékoli konkrétní kategorie. NGFW může například obsahovat nové funkce spolu s některými z firewallů pro filtrování paketů, bran na aplikační úrovni nebo stavových inspekčních firewallů.

Výběr ideálního firewallu začíná pochopením architektury a funkcí chráněné privátní sítě, ale také vyžaduje pochopení různých typů firewallů a zásad firewallu, které jsou pro organizaci nejúčinnější.

Bez ohledu na to, jaký typ firewallu si vyberete, mějte na paměti, že špatně nakonfigurovaný firewall může být v některých ohledech horší než žádný firewall, protože vytváří nebezpečný falešný dojem zabezpečení a přitom poskytuje malou nebo žádnou ochranu.

PREV: Jak vytvořit virtuální hostitele Apache na CentOS 7: Začátečník...