Yli 30 vuotta sen jälkeen, kun verkkopalomuurin käsite tuli tietoturvakeskusteluun, tekniikka on edelleen olennainen työkalu yrityksen verkkoturvallisuusarsenaalissa. Mekanismi, joka suodattaa haitallisen liikenteen ennen kuin se ylittää verkon rajan, palomuuri on osoittanut arvonsa vuosikymmenten aikana. Mutta kuten minkä tahansa pitkän aikaa käytetyn olennaisen tekniikan kohdalla, kehitys on auttanut sekä palomuurin ominaisuuksia että sen käyttöönottovaihtoehtoja.

Palomuuri juontaa juurensa varhaiseen moderniin Internet-aikakauteen, jolloin järjestelmänvalvojat havaitsivat ulkoisten hyökkääjien murtaneen heidän verkkonsa. Oli tarkoitus olla jonkinlainen prosessi, joka tarkasteli verkkoliikenteestä selkeitä merkkejä tapahtumista.

Steven Bellovin, joka oli silloin stipendiaatti AT&T Labs Researchissa ja tällä hetkellä Columbian yliopiston tietojenkäsittelytieteen laitoksen professori, on yleensä tunnustettu – vaikkakaan ei hän itse – siitä, että hän käytti ensin termiä palomuuri kuvaamaan prosessia suodattaa ei-toivottua verkkoliikennettä. Nimi oli metafora, joka vertasi laitetta osioihin, jotka estävät tulta siirtymästä fyysisen rakenteen yhdestä osasta toiseen. Verkkotapauksessa ajatuksena oli lisätä eräänlainen suodatin näennäisen turvallisen sisäisen verkon ja sen verkon yhteydestä laajempaan Internetiin tulevan tai sieltä lähtevän liikenteen väliin.

Termi on vähitellen kasvanut tutussa käytössä siihen pisteeseen, että mitään satunnaista keskustelua verkon turvallisuudesta ei voi käydä mainitsematta sitä. Matkan varrella palomuuri on kehittynyt erilaisiksi palomuureiksi.

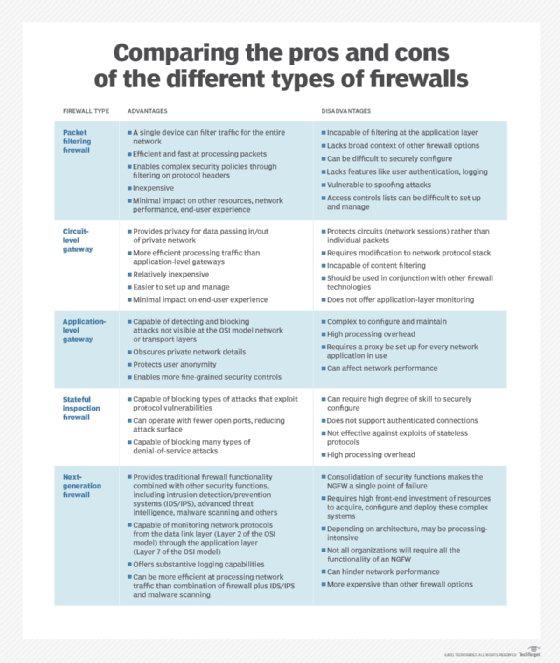

Tässä artikkelissa väitetään jokseenkin mielivaltaisesti, että on olemassa viisi keskeistä palomuurityyppiä, jotka käyttävät erilaisia mekanismeja haitallisen liikenteen tunnistamiseen ja suodattamiseen, mutta vaihtoehtojen tarkka määrä ei ole läheskään yhtä tärkeä kuin ajatus siitä, että erilaiset palomuurituotteet toimivat. erilaisia asioita. Lisäksi yritykset saattavat tarvita useamman kuin yhden viidestä palomuurista järjestelmiensä suojaamiseksi paremmin. Tai yksi palomuuri voi tarjota useamman kuin yhden näistä palomuurityypeistä. On myös harkittava kolme erilaista palomuurin käyttöönottovaihtoehtoa, joita tutkimme tarkemmin.

Viisi palomuurityyppiä ovat seuraavat:

pakettien suodatus palomuurin piiritason yhdyskäytävä sovellustason yhdyskäytävä (alias välityspalvelinpalomuuri) tilallinen tarkastus palomuurin seuraavan sukupolven palomuuri (NGFW)Palomuurilaitteet ja -palvelut voivat tarjota suojausta tavallista palomuuritoimintoa pidemmälle – esimerkiksi tarjoamalla tunkeutumisen havaitsemis- tai estojärjestelmän (IDS/IPS), palvelunestohyökkäyssuojaus (DoS), istunnonvalvonta ja muut tietoturvapalvelut palvelimien ja muiden yksityisen verkon laitteiden suojaamiseksi. Vaikka tietyntyyppiset palomuurit voivat toimia monitoimisina suojauslaitteina, niiden on oltava osa monikerroksista arkkitehtuuria, joka toteuttaa tehokkaita yrityksen tietoturvakäytäntöjä.

Palomuurit asennetaan perinteisesti verkkoyhteyden kautta, ja ne tarkastelevat kaikkea kyseisen kohdan kautta kulkevaa liikennettä. Kun he tekevät niin, heidän tehtävänsä on kertoa, mikä verkkoprotokollaliikenne on hyvänlaatuista ja mitkä paketit ovat osa hyökkäystä.

Palomuurit valvovat liikennettä ennalta määritettyjen sääntöjen mukaisesti, jotka on suunniteltu poistamaan haitallista sisältöä. Vaikka mikään tietoturvatuote ei pysty täysin ennustamaan kaiken sisällön tarkoitusta, tietoturvatekniikan edistyminen mahdollistaa tunnettujen mallien soveltamisen verkkotietoihin, jotka ovat ilmoittaneet aiemmista hyökkäyksistä muita yrityksiä vastaan.

VIDEO

Kaikki palomuurit käyttävät sääntöjä, jotka määrittelevät kriteerit, joiden mukaisesti tietty paketti - tai tapahtuman pakettijoukko - voidaan turvallisesti reitittää eteenpäin aiotulle vastaanottajalle.

Tässä on viisi palomuurityyppiä, joilla on edelleen merkittävä rooli yritysympäristöissä.

Pakettisuodatuspalomuurit toimivat rivissä risteyspisteissä, joissa laitteet, kuten reitittimet ja kytkimet, tekevät työnsä. Nämä palomuurit eivät kuitenkaan reititä paketteja; pikemminkin ne vertaavat jokaista vastaanotettua pakettia asetettuihin kriteereihin, kuten sallittuihin IP-osoitteisiin, paketin tyyppiin, portin numeroon ja muihin pakettiprotokollan otsikoiden näkökohtiin. Paketit, jotka on merkitty ongelmallisiksi, pudotetaan yleisesti ottaen satunnaisesti – toisin sanoen niitä ei lähetetä eteenpäin ja näin ollen ne lakkaavat olemasta.

Pakettisuodatuksen palomuurin edutYksi laite voi suodattaa liikennettä koko verkossa Erittäin nopea ja tehokas liikenteen skannauksessa Halpa Minimaalinen vaikutus muihin resursseihin, verkon suorituskykyyn ja loppukäyttäjän kokemukseen Pakettisuodatuksen palomuurin haitatKoska liikenteen suodatus perustuu kokonaan IP-osoitteeseen tai porttitietoihin, pakettisuodatuksesta puuttuu laajempi konteksti, joka tiedottaa muun tyyppisille palomuurille Ei tarkista hyötykuormaa ja sitä voidaan helposti huijata Ei ihanteellinen vaihtoehto jokaiseen verkkoon Pääsynvalvontaluetteloiden määrittäminen ja hallinta voi olla vaikeaaPakettisuodatus ei välttämättä tarjoa tasoa jokaiseen käyttötapaukseen tarvitaan turvallisuutta, mutta on tilanteita, joissa tämä edullinen palomuuri on hyvä vaihtoehto. Pienille tai budjettirajoitteisille organisaatioille pakettisuodatus tarjoaa perusturvatason, joka voi tarjota suojan tunnettuja uhkia vastaan. Suuremmat yritykset voivat myös käyttää pakettisuodatusta osana kerrostettua puolustusta mahdollisen haitallisen liikenteen seulomiseen sisäisten osastojen välillä.

Käyttäen toista suhteellisen nopeaa tapaa tunnistaa haitallinen sisältö, piiritason yhdyskäytävät valvovat TCP-kättelyjä ja muita verkkoprotokollan istunnon aloitusviestejä verkon yli, kun ne muodostetaan paikallisen ja etäisäntälaitteen välille. onko aloitettava istunto laillinen -- pidetäänkö etäjärjestelmää luotettavana. He eivät kuitenkaan tarkasta paketteja itse.

Piiritason yhdyskäytävän edut Käsittelee vain pyydetyt tapahtumat; kaikki muu liikenne hylätään Helppo asentaa ja hallita Alhaiset kustannukset ja minimaaliset vaikutukset loppukäyttäjän kokemukseen Piiritason yhdyskäytävän haitat Jos niitä ei käytetä yhdessä muun suojaustekniikan kanssa, piiritason yhdyskäytävät eivät tarjoa suojaa laitteista tulevalta tietovuodolta palomuurissa Ei sovelluskerroksen valvontaa Vaatii jatkuvat päivitykset sääntöjen pitämiseksi ajan tasalla

Vaikka piiritason yhdyskäytävät tarjoavat korkeamman suojaustason kuin pakettisuodattavat palomuurit, niitä tulisi käyttää yhdessä muiden järjestelmien kanssa. Esimerkiksi piiritason yhdyskäytäviä käytetään tyypillisesti sovellustason yhdyskäytävien rinnalla. Tämä strategia yhdistää paketti- ja piiritason yhdyskäytäväpalomuurien attribuutit sisällön suodatukseen.

Vertaa viiden eri palomuurityypin etuja ja haittoja löytääksesi ne, jotka sopivat parhaiten yrityksesi tarpeisiin.Tällainen laite – teknisesti välityspalvelin ja joskus sitä kutsutaan välityspalvelimen palomuuriksi – toimii ainoana sisääntulo- ja poistumispisteenä verkkoon. Sovellustason yhdyskäytävät suodattavat paketteja paitsi sen palvelun mukaan, jolle ne on tarkoitettu - kohdeportin määrittämänä - myös muiden ominaisuuksien, kuten HTTP-pyyntömerkkijonon, mukaan.

Sovelluskerroksessa suodattavat yhdyskäytävät tarjoavat huomattavan tietoturvan, mutta ne voivat vaikuttaa merkittävästi verkon suorituskykyyn, ja niitä voi olla haastavaa hallita.

Sovellustason yhdyskäytävän edutTutkii kaiken tiedonsiirron ulkoisten lähteiden ja palomuurin takana olevien laitteiden välillä ja tarkistaa paitsi osoitteen, portin ja TCP-otsikkotiedot, myös sisällön itse ennen kuin se päästää liikenteen välityspalvelimen läpi Tarjoaa tarkkoja suojaustoimintoja, jotka voivat esimerkiksi salli pääsyn verkkosivustolle, mutta rajoittaa, mitä sivuja käyttäjä voi avata kyseisellä sivustolla Suojaa käyttäjän nimettömyyttä Sovellustason yhdyskäytävän haitatVoi estää verkon suorituskykyä Kalliimpia kuin jotkin muut palomuurivaihtoehdot Vaatii paljon ponnisteluja saadakseen maksimaalisen hyödyn yhdyskäytävästä Ei ei toimi kaikkien verkkoprotokollien kanssaSovelluskerroksen palomuurit ovat parasta suojaamaan yrityksen resursseja verkkosovellusuhilta. Ne voivat sekä estää pääsyn haitallisille sivustoille että estää arkaluonteisten tietojen vuotamisen palomuurin sisältä. Ne voivat kuitenkin viivästyttää viestintää.

Tilatietoiset laitteet eivät ainoastaan tutki jokaista pakettia, vaan myös seuraavat, onko paketti osa muodostettua TCP- tai muuta verkkoistuntoa. Tämä tarjoaa enemmän turvallisuutta kuin pelkkä pakettisuodatus tai piirien valvonta, mutta vaatii enemmän verkon suorituskyvylle.

Tilallisen tarkastuksen toinen muunnelma on monikerroksinen tarkastuspalomuuri, joka ottaa huomioon käynnissä olevien tapahtumien kulkua seitsemänkerroksisen Open Systems Interconnection (OSI) -mallin useiden protokollakerrosten välillä.

Tilallisen tarkastuksen palomuuriedut Valvoo koko istunnon yhteyden tilan suhteen ja tarkistaa samalla myös IP-osoitteet ja hyötykuormat perusteellisempaa turvallisuutta varten. Tarjoaa korkean tason hallinnan siihen, mitä sisältöä päästään sisään tai ulos verkkoon Ei tarvitse avata useita portteja sallia liikenteen sisään tai ulos Tarjoaa merkittäviä kirjausominaisuuksia Tilallisen tarkastuksen palomuurin haitat Resurssiintensiivinen ja häiritsee verkkoviestinnän nopeutta Kalliimpia kuin muut palomuurivaihtoehdot Ei tarjoa todennusominaisuuksia liikenteen lähteiden validoimiseksi, joita ei ole huijattuUseimmat organisaatiot hyötyvät tilallisen tarkastuksen palomuurin käyttö. Nämä laitteet toimivat perusteellisempina yhdyskäytävänä tietokoneiden ja muun palomuurissa olevan omaisuuden ja yrityksen ulkopuolisten resurssien välillä. Ne voivat myös olla erittäin tehokkaita suojattaessa verkkolaitteita tietyiltä hyökkäyksiltä, kuten DoS.

Palo Alto Networksin NGFW, joka oli yksi ensimmäisistä toimittajista, jotka tarjosivat edistyneitä ominaisuuksia, kuten läpi kulkevan liikenteen tuottavien sovellusten tunnistamisen ja integroimisen muihin tärkeimpiin verkkokomponentteihin, kuten Active Directoryyn.Tyypillinen NGFW yhdistää pakettien tarkastuksen tilalliseen tarkastukseen ja sisältää myös erilaisia syväpakettien tarkastusta (DPI) sekä muita verkon suojausjärjestelmiä, kuten IDS/IPS, haittaohjelmasuodatus. ja virustorjunta.

Perinteisten palomuurien pakettien tarkastuksessa tarkastellaan yksinomaan paketin protokollan otsikkoa, kun taas DPI tarkastelee paketin kuljettamaa todellista dataa. DPI-palomuuri seuraa web-selausistunnon edistymistä ja voi havaita, onko paketin hyötykuorma koottu muiden pakettien kanssa HTTP-palvelimen vastauksessa laillisen HTML-muotoisen vastauksen.

NGFW:n edut Yhdistää DPI:n haittaohjelmien suodatukseen ja muihin säätimiin optimaalisen suodatustason tarjoamiseksi. Seuraa kaikkea liikennettä kerroksesta 2 sovellustasolle saadakseen tarkempia tietoja kuin muut menetelmät. Voidaan päivittää automaattisesti nykyisen kontekstin tarjoamiseksi. organisaatioiden on integroitava NGFW:t muihin turvajärjestelmiin, mikä voi olla monimutkainen prosessi. Kalliimpi kuin muut palomuurityypitNGFW:t ovat olennainen suojakeino voimakkaasti säännellyillä aloilla, kuten terveydenhuollossa tai rahoituksessa. Nämä palomuurit tarjoavat monikäyttöisiä ominaisuuksia, jotka houkuttelevat niitä, joilla on vahva käsitys uhkaympäristön virulentista. NGFW:t toimivat parhaiten integroituna muihin turvajärjestelmiin, mikä vaatii monissa tapauksissa korkeaa asiantuntemusta.

IT-kulutusmallien kehittyessä myös tietoturvan käyttöönottovaihtoehdot kehittyivät. Palomuurit voidaan nykyään ottaa käyttöön laitteistona, olla ohjelmistopohjaisia tai toimitettava palveluna.

Laitteistopohjaiset palomuuritLaitteistopohjainen palomuuri on laite, joka toimii turvallisena yhdyskäytävänä verkon kehän sisällä olevien ja sen ulkopuolella olevien laitteiden välillä. Koska laitteistopohjaiset palomuurit ovat itsenäisiä laitteita, ne eivät kuluta prosessointitehoa tai muita isäntälaitteiden resursseja.

Nämä laitteet, joita kutsutaan joskus verkkopohjaisiksi palomuureiksi, ovat ihanteellisia keskikokoisille ja suurille organisaatioille, jotka haluavat suojata monia laitteita. Laitteistopohjaiset palomuurit vaativat enemmän tietoa konfiguroida ja hallita kuin niiden isäntäpohjaiset vastineet.

Ohjelmistopohjaiset palomuuritOhjelmistopohjainen palomuuri tai isäntäpalomuuri toimii palvelimessa tai muussa laitteessa. Palomuuriohjelmisto on asennettava jokaiseen suojausta vaativaan laitteeseen. Sellaisenaan ohjelmistopohjaiset palomuurit kuluttavat osan isäntälaitteen CPU- ja RAM-resursseista.

Ohjelmistopohjaiset palomuurit tarjoavat yksittäisille laitteille merkittävän suojan viruksia ja muuta haitallista sisältöä vastaan. He voivat havaita erilaisia ohjelmia, jotka ovat käynnissä isännässä, suodattaen samalla saapuvan ja lähtevän liikenteen. Tämä tarjoaa hienorakeisen hallinnan, mikä mahdollistaa viestinnän sallimisen yhdelle ohjelmalle/ohjelmasta, mutta estää sen toiseen/toisesta ohjelmasta.

Pilvi/isännöidyt palomuuritHallinnoidut tietoturvapalveluntarjoajat (MSSP:t) tarjoavat pilvipohjaisia palomuureja. Tämä isännöity palvelu voidaan määrittää seuraamaan sekä sisäisen verkon toimintaa että kolmannen osapuolen on-demand-ympäristöjä. Palveluna tunnetaan myös palomuurina, ja pilvipohjaiset palomuurit voidaan hallita kokonaan MSSP:llä, mikä tekee siitä hyvän vaihtoehdon suurille tai erittäin hajautetuille yrityksille, joiden tietoturvaresurssit ovat puutteelliset. Pilvipohjaiset palomuurit voivat olla hyödyllisiä myös pienemmille organisaatioille, joilla on rajallinen henkilöstö ja asiantuntemus.

Oikean palomuurin tyypin valitseminen tarkoittaa, että vastaat kysymyksiin siitä, mitä palomuuri suojaa, mihin resursseihin organisaatiolla on varaa ja miten infrastruktuuri on suunniteltu. Paras palomuuri yhdelle organisaatiolle ei välttämättä sovi toiselle.

Harkittavia asioita ovat seuraavat:

Mitkä ovat palomuurin tekniset tavoitteet? Voiko yksinkertaisempi tuote toimia paremmin kuin palomuuri, jossa on enemmän ominaisuuksia ja ominaisuuksia, joita ei välttämättä tarvita? Miten palomuuri itse sopii organisaation arkkitehtuuriin? Harkitse, onko palomuuri tarkoitettu suojaamaan Internetissä näkyvää huonosti näkyvää palvelua tai verkkosovellusta. Millaisia liikennetarkastuksia tarvitaan? Jotkut sovellukset saattavat vaatia pakettien kaiken sisällön valvontaa, kun taas toiset voivat yksinkertaisesti lajitella paketit lähde-/kohdeosoitteiden ja porttien perusteella.Monet palomuuritoteutukset sisältävät erityyppisten palomuurien ominaisuuksia, joten palomuurityypin valitseminen on harvoin kysymys sellaisen palomuurityypin valitsemisesta, joka sopii siististi mihinkään tiettyyn luokkaan. Esimerkiksi NGFW voi sisältää uusia ominaisuuksia sekä joitain pakettisuodatuspalomuurien, sovellustason yhdyskäytävien tai tilatietoisten tarkastuspalomuurien ominaisuuksia.

Ihanteelisen palomuurin valitseminen alkaa suojattavan yksityisen verkon arkkitehtuurin ja toimintojen ymmärtämisestä, mutta vaatii myös organisaation kannalta tehokkaimpien palomuurityyppien ja palomuurikäytäntöjen ymmärtämistä.

Valitsetpa minkä tahansa palomuurin tyypin, muista, että väärin määritetty palomuuri voi olla jollain tapaa huonompi kuin palomuuri ei ollenkaan, koska se antaa vaarallisen väärän vaikutelman turvallisuudesta, mutta suojaa vain vähän tai ei ollenkaan.

PREV: Kuinka luoda Apache Virtual Hosts -käyttöjärjestelmää CentOS 7:ssä: Aloittelijan ...

NEXT: Kuinka ottaa Apache Virtual Hosts käyttöön CentOS 7:ssä