Webmin je jedno z populárních webových rozhraní pro správu systému pro Unix. Systémové služby můžeme spravovat pomocí příslušných modulů Webmin. Oblíbené a oficiální moduly dostupné pro Webmin zahrnují cron, bind8, apache, mysql, dovecot, postfix, postgrey, fail2ban a syslog. Tyto moduly můžeme nainstalovat na základě skutečných potřeb a spravovat související služby ze samotného Webminu bez použití shellu. Webmin usnadňuje správu systému pomocí grafického rozhraní. Nejnovější verze Webminu při psaní tohoto tutoriálu je 1.930. Totéž nainstalujeme jako součást tohoto tutoriálu.

Tento výukový program poskytuje kroky potřebné k instalaci Webminu na populární linuxovou distribuci Ubuntu a přístupu k ní přes Apache konfigurací jako reverzní proxy. Tímto způsobem nainstalujeme Webmin a budeme k němu přistupovat přes Apache přes standardní HTTP/HTTPS porty. Poskytuje všechny kroky potřebné k instalaci a používání Webminu na Ubuntu 18.04 LTS. Postup by měl být podobný pro ostatní systémy Linux a verze Ubuntu.

Můžete také postupovat podle příslušných výukových programů včetně Jak nainstalovat Apache 2 na Ubuntu 18.04 LTS, Konfigurace virtuálního hostitele na Apache a Jak nainstalovat Let’s Encrypt For Apache na Ubuntu.

Server Ubuntu – Máte přístup root nebo oprávnění k použití sudo na serveru Ubuntu, abyste mohli pokračovat v tomto kurzu.

Webový server Apache – Předpokládá, že Apache je již nainstalován v systému a je správně nakonfigurován pro přístup k virtuálnímu hostiteli pomocí názvu domény. To lze snadno provést na vašem místním systému v případě, že máte statickou IP adresu. Můžete také sledovat Jak nainstalovat Apache 2 na Ubuntu 18.04 LTS a nainstalovat webový server Apache.

Firewall – Ujistěte se, že jsou porty 80 a 443 otevřené.

Doména – Abyste mohli pokračovat v tomto kurzu, musíte také vlastnit doménu. Předpokládá, že záznam domény je nakonfigurován pro server a ukazuje na správnou IP adresu.

Moduly Apache – V rámci tohoto kurzu se také ujistěte, že jsou povoleny příslušné moduly Apache, jak je uvedeno níže.

# Povolit přepis modulesudo a2enmod rewrite# Povolit SSL modulesudo a2enmod ssl# Povolit Proxy modulesudo a2enmod proxy_http# Restartovat Apachesudo systemctl restartovat apache2V této sekci přidáme virtuálního hostitele a povolíme jej pro přístup k aplikaci pomocí domény. Tento krok můžete přeskočit v případě, že již máte aktivní web nebo aplikaci přístupnou z prohlížeče pomocí názvu domény.

Přidejte a aktualizujte virtuálního hostitele na webový server Apache, jak je znázorněno níže. Pro demonstrační účely jsem použil nano editor. Můžete použít libovolný editor dle vašeho výběru. Nahraďte také example.com skutečnou doménou. Vytvořte adresář /var/www/example.com/html pro uložení souborů webu nebo aplikace a /var/www/example.com/logs pro protokoly specifické pro web.

# Add Virtual Hostsudo nano /etc/apache2/sites-available/example.com.conf# ContentServerName example.comServerAlias www.example.comServerAdmin admin@example.comDocumentRoot /var/www/example.com/htmlOptions -Indexes +FollowSymLinksDirectoryIndex htmlAllowOverride AllRequire all grantErrorLog /var/www/example.com/logs/error.logCustomLog /var/www/example.com/logs/access.log combined# Uložte a ukončete editorUložte soubor pomocí textového editoru Nano stisknutím kláves CTRL + O a poté stisknutím klávesy Enter zapište soubor. Stisknutím kláves CTRL + X zavřete editor. Nyní povolte virtuálního hostitele, jak je uvedeno níže. Ujistěte se, že adresář /var/www/example.com/html a /var/www/example.com/logs existuje.

# Vytvořit adresářesudo mkdir -p /var/www/example.com/htmlsudo mkdir -p /var/www/example.com/logs# Volitelně zakázat výchozí konfiguracisudo a2dissite 000-default# Testovat konfiguracisudo apache2ctl configtest# OutputSyntax OK# Povolit virtuální hostsudo a2ensite example.com# OutputEnabling site example.com.Pro aktivaci nové konfigurace musíte spustit:systemctl reload apache2# Test configurationsudo apache2ctl configtest# OutputSyntax OK# Reload Apachesudo systemctl reload apache2Nyní přidejte soubor index.html s obsah, jak je uvedeno níže.

# Přidat index.htmlsudo nano /var/www/example.com/html/index.html# ContentMy DomainVítejte v Moje doméně.

# Uložte a ukončete editorPokud vaše doména správně ukazuje na váš systém, musíte k ní mít přístup z prohlížeče na adrese http://www.example.com/index.html. Měl by ukazovat výstup našeho jednoduchého HTML souboru – Welcome to My Domain.

V této sekci nainstalujeme nejnovější verzi Certbota pomocí oficiálního úložiště. Předchozí instalaci Certbotu můžete odinstalovat pomocí níže uvedených příkazů.

# Odinstalovat Certbotsudo apt remove python-certbot-apacheudo apt remove certbotsudo apt purge certbotsudo apt-get autoclean# Ujistěte se, že používáte purge – vyčistí všechny konfigurační soubory sudo apt-get autoremove# ORsudo apt-get --purge autoremoveNyní přidáme oficiální úložiště do systémových úložišť. To lze provést pomocí příkazů, jak je uvedeno níže.

# Přidat úložiště Certbotsudo add-apt-repository ppa:certbot/certbot# Potvrďte stisknutím klávesy Enter Toto je PPA pro balíčky připravené týmem Debian Let's Encrypt Team a zpětně portované pro Ubuntu. Další informace: https://launchpad.net/~certbot/+archive/ubuntu/certbot Stiskněte [ENTER] pro pokračování nebo Ctrl-c pro zrušení přidávání.......Nyní obnovte index balíčků pomocí příkaz, jak je znázorněno níže.

# Obnovit balíčky indexsudo apt-get updateCertbot můžeme nainstalovat pomocí příkazu, jak je ukázáno níže.

# Instalovat Let's Encryptsudo apt-get install python-certbot-apache# Výsledky instalace......Nastavení python3-certbot-apache (0.31.0-1+ubuntu18.04.1+certbot+1) ...Nastavení pythonu -certbot-apache (0.31.0-1+ubuntu18.04.1+certbot+1) ...Zpracování spouštěčů pro systemd (237-3ubuntu10.29) ...Zpracování spouštěčů pro man-db (2.8.3-2ubuntu0.1 ) ...Zpracování spouštěčů pro ufw (0.36-0ubuntu0.18.04.1) ...Zpracování spouštěčů pro ureadahead (0.100.0-21) ...Zpracování spouštěčů pro libc-bin (2.27-3ubuntu1) ...Instalaci můžeme potvrdit kontrolou verze Certbot, jak je uvedeno níže.

# Check Certbot versioncertbot --version# Outputcertbot 0.31.0Takto můžeme vyčistit stávající instalaci Certbota a nainstalovat jeho nejnovější verzi do systému.

V tomto kroku nainstalujeme certifikát SSL a zabezpečte virtuálního hostitele. To lze provést pomocí příkazu, jak je uvedeno níže.

# Instalovat certifikát - Syntaxe - Jedna doménasudo letsencrypt --apache -d--email # Instalovat certifikát - Syntaxe - Více domén letsencrypt --apache -d ,, --email # Příkladyudo letsencrypt --apache -d example.com,www. example.com --email admin@example.com# Souhlasím - Stiskněte A a Enter - Pouze poprvé Ukládání protokolu ladění do /var/log/letsencrypt/letsencrypt.log Vybrané pluginy: Authenticator apache, Installer apache- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Přečtěte si prosím Podmínky služby na https://letsencrypt.org/documents/LE- SA-v1.2-listopad-15-2017.pdf. Chcete-li se zaregistrovat na serveru ACME na adrese https://acme-v02.api.letsencrypt.org/directory- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -(A)souhlasit/(C)zrušit: A# Sdílet e-mail pro komunikaci - Stiskněte Y a Enter- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Byli byste ochotni sdílet svou e-mailovou adresu s Electronic FrontierFoundation, zakládajícím partnerem projektu Let's Encrypt a ne -zisková organizace, která vyvíjí Certbot? Rádi bychom vám zaslali e-mail o naší práci na šifrování webu, novinkách EFF, kampaních a způsobech podpory digitální svobody.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -(A)es/(N)ne: Y# Vyberte možnosti přesměrování - přesměrovatProsím vyberte, zda chcete přesměrovat provoz HTTP na HTTPS, čímž se odstraní přístup HTTP.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -1: Žádné přesměrování - Neprovádějte žádné další změny na webovém serveru konfigurace.2: Přesměrování – Všechny požadavky budou přesměrovány na zabezpečený přístup HTTPS. Tuto možnost vyberte pro nové weby, nebo pokud jste si jisti, že váš web funguje na HTTPS. Tuto změnu můžete vrátit zpět úpravou konfigurace vašeho webového serveru.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Vyberte příslušné číslo [1-2] a poté [enter] (zrušte stisknutím 'c'): 2# Certifikát úspěšně nainstalován Gratulujeme! Úspěšně jste povolili https://example.comMěli byste otestovat svou konfiguraci na: https://www.ssllabs.com/ssltest/analyze.html?d=example.com- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - DŮLEŽITÉ POZNÁMKY: - Gratulujeme! Váš certifikát a řetězec byly uloženy na: /etc/letsencrypt/live/example.com/fullchain.pem Váš soubor klíče byl uložen na: /etc/letsencrypt/live/example.com/privkey.pem Platnost vašeho certifikátu vyprší dne 2020-01-01. Chcete-li v budoucnu získat novou nebo vylepšenou verzi tohoto certifikátu, jednoduše znovu spusťte certbot s možností „certonly“. Chcete-li neinteraktivně obnovit *všechny* své certifikáty, spusťte "certbot renew" - Pokud se vám Certbot líbí, zvažte prosím podporu naší práce: Darováním ISRG / Let's Encrypt: https://letsencrypt.org/donate Darováním EFF: https://eff.org/donate-leNyní, když se pokusíte otevřít adresu URL – http://www.example.com/index.html, musí vás přesměrovat na https://www.example. com/index.html. Ujistěte se, že váš firewall umožňuje komunikaci na portu 443.

Takto můžeme zabezpečit celý web nebo aplikaci pomocí SSL certifikátu pro bezpečnou komunikaci přes webový server Apache a klienty (prohlížeč atd.).

Pokud nyní znovu otevřete soubor virtuálního hostitele, musíte ve spodní části hostitele vidět řádky přesměrování.

# Zkontrolujte Virtual Hostsudo nano /etc/apache2/sites-available/example.com.conf# Přejděte dolů........RewriteEngine onRewriteCond %{SERVER_NAME} =www.example.comRewriteRule ^ https://%{SERVER_NAME }%{REQUEST_URI} [END,NE,R=permanent]Pravidlo přepisu přesměrovává všechny požadavky HTTP na HTTPS.

Klient Certbot také vytvoří virtuálního hostitele SSL a povolí jej jako součást procesu instalace SSL. Jeho obsah můžete zkontrolovat, jak je uvedeno níže.

# Zkontrolujte SSL Virtual Hostsudo nano /etc/apache2/sites-available/example.com-le-ssl.conf# ContentServerName example.comServerAlias www.example.comServerAdmin admin@example.comDocumentRoot /var/www/example.com/htmlMožnosti - Indexy +FollowSymLinksDirectoryIndex index.phpAllowOverride AllVyžadovat vše udělenoErrorLog /var/www/example.com/logs/error.logCustomLog /var/www/example.com/logs/access.log combinedSSLCertificateFile /etc/letsencrypt/live/examplech .pemSSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pemInclude /etc/letsencrypt/options-ssl-apache.confCerbot nakonfiguruje vašeho virtuálního hostitele SSL, jak je uvedeno výše.

Platnost certifikátů SSL vydaných Let’s Encrypt vyprší po 90 dnech od data instalace. Dobré je, že námi nainstalovaný Certbot z oficiálního úložiště kontroluje obnovu dvakrát denně pomocí systémového časovače. Funkce automatického obnovení na nesystemd časovači je poskytována skriptem cron umístěným v /etc/cron.d. Obnovuje certifikáty, kterým v příštích 30 dnech vyprší platnost.

Proces obnovy můžete také vyzkoušet simulací příkazu pro obnovu, jak je znázorněno níže.

# Příkaz Simulovat obnovusudo certbot renew --dry-runVýše uvedený příkaz zobrazí protokoly se zprávami, abyste získali představu o tom, jak bude spuštěn pro skutečné obnovení. Příkaz můžeme také spustit ručně a obnovit certifikáty, kterým v příštích 30 dnech vyprší platnost.

# Renew certificatessudo certbot renew# Renewal messagesUkládání protokolu ladění do /var/log/letsencrypt/letsencrypt.log- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Zpracování /etc/letsencrypt/renewal/example.com.conf- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Certifikát ještě není splatný k obnovení- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Následující certifikáty zatím není možné obnovit:/etc/letsencrypt/live/example.com/fullchain.pem vyprší 01.01.2020 (přeskočeno) Nebylo provedeno žádné obnovení.- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -Službu Apache je třeba po certifikátu znovu načíst obnova. Můžeme to udělat připojením –renew-hook „systemctl reload apache2“ k souboru /etc/cron.d/certbot, jak je ukázáno níže.

# Append renew hook0 */12 * * * root test -x /usr/bin/certbot -a \! -d /run/systemd/system && perl -e 'sleep int(rand(43200))' && certbot -q renew --renew-hook "systemctl reload apache2"Nyní znovu proveďte suchý běh simulací příkazu pro obnovení, jak je ukázáno níže.

# Příkaz simulace obnovysudo certbot renew --dry-runMěl by úspěšně běžet, aby bylo zajištěno, že certifikáty budou automaticky obnoveny před vypršením platnosti.

V tomto kroku nainstalujeme Webmin pomocí oficiálního úložiště na systémy založené na Debianu i na jiných systémech. Webmin můžeme nainstalovat pomocí úložiště Webmin APT na Ubuntu, jak je uvedeno níže. Pro demonstrační účely jsem použil nano editor. Můžete použít libovolný editor dle vašeho výběru.

# Přidat repositorysudo nano /etc/apt/sources.list# Přidejte tyto řádky na lastdeb http://download.webmin.com/download/repository sarge contribdeb http://webmin.mirror.somersettechsolutions.co.uk/repository sarge contrib # Uložte a ukončete editorUložte soubor pomocí textového editoru Nano stisknutím kláves CTRL + O a poté stisknutím klávesy Enter soubor zapište. Stisknutím kláves CTRL + X zavřete editor.

Nainstalujte klíč GPG podle obrázku níže. Abychom úložišti důvěřovali, potřebujeme klíč GPG.

# Přejděte do preferovaného adresářecd ~# Stáhněte si GPG Keywget http://www.webmin.com/jcameron-key.asc# Přidejte Keysudo apt-key add jcameron-key.asc# OutputOKNyní můžeme nainstalovat nejnovější verzi Webmin, jak je uvedeno níže.

# Obnovte balíčky indexsudo apt-get update# Nainstalujte Webminsudo apt-get install webmin -y# Protokoly instalaceNastavení webmin (1.930) ...instalace Webmin dokončena. Nyní se můžete přihlásit na https://ip-xx-xx-xx-xx:10000/jako root se svým heslem root nebo jako jakýkoli uživatel, který může používat příkazy sudoto jako root. Zpracování triggerů pro man-db (2.8. 3-2ubuntu0.1) ...Zpracování spouštěčů pro podporu mime (3.60ubuntu1) ...Zpracování spouštěčů pro ureadahead (0.100.0-21) ...Zpracování spouštěčů pro systemd (237-3ubuntu10.29) ...Můžete otestovat Webmin v případě, že je otevřený port 10000, jinak jednoduše přeskočte tuto sekci a pokračujte další sekcí.

Do Webminu můžeme přistupovat přímo pomocí URL – https://xx.xx.xx.xx:10000 v případě, že je otevřen port 10000. Nezapomeňte nahradit xx.xx.xx.xx svou skutečnou IP. Zobrazí se varování před bezpečnostním rizikem, jak je znázorněno na obr. 1.

Obr. 1

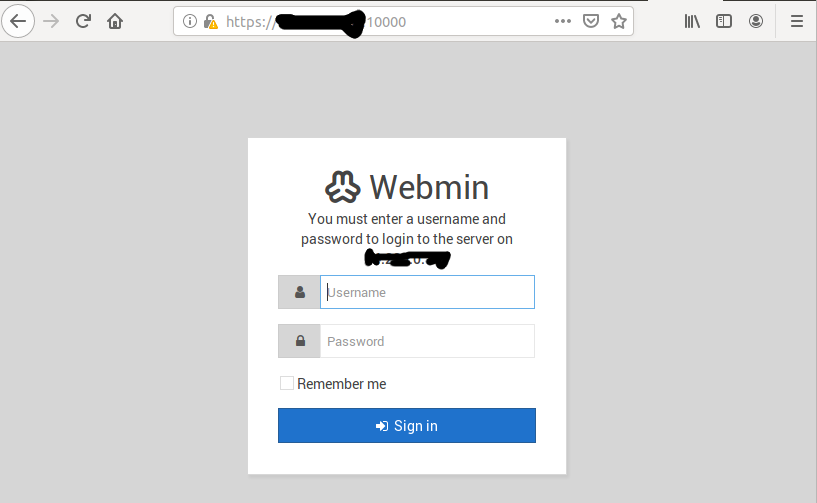

Přijměte riziko a pokračujte v přístupu k Webminu. Zobrazí se přihlašovací obrazovka, jak je znázorněno na obr. 2.

Obr. 2

Nyní se přihlaste do Webmin pomocí přihlašovacích údajů uživatele root nebo sudo. Můžete také změnit přihlašovací údaje root pro Webmin pomocí příkazu, jak je uvedeno níže.

# Change Webmin passwordsudo /usr/share/webmin/changepass.pl /etc/webmin# Příkladyudo /usr/share/webmin/changepass.pl /etc/webmin root pass123Výše uvedený příkaz změní heslo uživatele root pro Webmin . Nyní se přihlaste ke svému Webminu. Zobrazí se přístrojová deska, jak je znázorněno na obr. 3.

Obr. 3

K Webminu budeme přistupovat tak, že nakonfigurujeme reverzní proxy na portu 80/443 jako běžnou webovou aplikaci pomocí konfigurace webového serveru. Tím se vyhnete otevření dalšího portu pro Webmin, tj. 10000 a udržování SSL certifikátu pro Webmin. Lze to provést pro webový server Apache, jak je uvedeno níže.

# Aktualizace SSL Virtual Hostsudo nano /etc/apache2/sites-available/example.com-le-ssl.conf# ContentServerName example.comServerAlias www.example.comServerAdmin admin@example.comProxyPass / http://localhost:10000/ProxyPassReverse / http://localhost:10000/ErrorLog /var/www/example.com/logs/error.logCustomLog /var/www/example.com/logs/access.log combinedSSLCertificateFile /etc/letsencrypt/live/example.com/fullchain .pemSSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pemInclude /etc/letsencrypt/options-ssl-apache.conf# Uložte a ukončete editorMusíte povolit modul proxy_http webového serveru Apache, jak je znázorněno níže.

# Povolit Proxysudo a2enmod proxy_http# Test konfiguracesudo apache2ctl configtest# Znovu načíst Apachesudo systemctl znovu načíst apache2Také musíme nakonfigurovat Webmin, aby přijímal připojení z Apache, jak je uvedeno níže. Také se ujistěte, že používáte FQDN nebo název domény používaný pro přístup na web. Webmin můžeme nakonfigurovat pro primární doménu, jak je uvedeno níže.

# Aktualizovat configsudo nano /etc/webmin/config# Přidat konečně..........referers=example.com# Uložte a ukončete editorAktualizujte miniservsudo nano /etc/webmin/miniserv.conf# Nakonfigurujte SSL.. .ssl=0......ssl_redirect=0# Uložte a ukončete editor# Restartujte Webminsudo systemctl restartujte webminNyní můžeme přistupovat k Webminu pomocí primární domény přesměrováním na https://www.example.com. Zobrazí se přihlašovací obrazovka, jak je uvedeno níže.

Obr. 4

Musíme aktualizovat certifikát SSL, aby podporoval subdoménu. To lze provést pomocí příkazu, jak je uvedeno níže. Let’s Encrypt umožňuje až 100 domén pro jeden certifikát SSL.

# Install Certificate - Syntax - Single Domainsudo letsencrypt --apache -d example.com,www.example.com,sub1.example.com --email admin@example.comMůžeme nakonfigurovat server Apache pro přístup k Webminu přes subdoménu. Tímto způsobem můžeme přistupovat na web přes hlavní doménu a přistupovat k Webminu přes subdoménu. Lze to provést pro webový server Apache, jak je uvedeno níže.

# Aktualizace SSL Virtual Hostsudo nano /etc/apache2/sites-available/sub1.example.com-le-ssl.conf# ContentServerName example.comServerAlias sub1.example.comServerAdmin admin@example.comProxyPass / http://localhost:10000/ ProxyPassReverse / http://localhost:10000/ErrorLog /var/www/example.com/logs/error.logCustomLog /var/www/example.com/logs/access.log combinedSSLCertificateFile /etc/letsencrypt/live/example.com /fullchain.pemSSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pemInclude /etc/letsencrypt/options-ssl-apache.conf# Uložte a ukončete editor# Test konfiguracesudo apache2ctl configtest# Povolit subdoménu subdoménu1com.exampensite -le-ssl# Znovu načíst Apachesudo systemctl znovu načíst apache2Také musíme nakonfigurovat Webmin, aby přijímal připojení z Apache, jak je znázorněno níže. Webmin můžeme nakonfigurovat pro subdoménu, jak je uvedeno níže.

# Aktualizovat configsudo nano /etc/webmin/config# Přidat konečně..........referers=sub1.example.com# Uložte a ukončete editorAktualizujte miniservsudo nano /etc/webmin/miniserv.conf# Nakonfigurujte SSL ...ssl=0......ssl_redirect=0# Uložte a ukončete editor# Restartujte Webminsudo systemctl restartujte webminNyní můžeme přistupovat k Webminu pomocí subdomény přesměrováním na https://sub1.example.com .

Můžeme nakonfigurovat server Apache pro přístup k Webminu přes podadresář. Tímto způsobem můžeme přistupovat na web přes hlavní doménu a přistupovat k Webminu přes dílčí URL. Lze to provést pro webový server Apache, jak je uvedeno níže.

# Aktualizace SSL Virtual Hostsudo nano /etc/apache2/sites-available/example.com-le-ssl.conf# ContentServerName example.comServerAlias www.example.comServerAdmin admin@example.comProxyPass /webmin/ http://localhost:10000/ ProxyPassReverse /webmin/ http://localhost:10000/DocumentRoot /var/www/example.com/htmlOptions -Indexes +FollowSymLinksDirectoryIndex index.phpAllowOverride AllRequire all grantErrorLog /var/www/example.com/logCustomLog/error. www/example.com/logs/access.log combinedSSLCertificateFile /etc/letsencrypt/live/example.com/fullchain.pemSSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pemInclude /etc/letsencrypt/options-ss .conf# Uložte a ukončete editor# Test configurationsudo apache2ctl configtest# Reload Apachesudo systemctl reload apache2Také musíme nakonfigurovat Webmin, aby přijímal připojení z Apache, jak je ukázáno níže. Můžeme nakonfigurovat Webmin pro podadresář, jak je uvedeno níže.

# Aktualizujte configsudo nano /etc/webmin/config# Přidejte konečně..........relative_redir=0referers=example.comwebprefix=/webminwebprefixnoredir=1# Uložte a ukončete editorAktualizujte miniservsudo nano /etc/webmin/miniserv .conf# Nakonfigurujte SSL...ssl=0......ssl_redirect=0# Uložte a ukončete editor# Restartujte Webminsudo systemctl restartujte webminNyní můžeme přistupovat k Webminu pomocí podadresáře přesměrováním na https:// www.example.com/webmin/.

Takto můžeme nainstalovat Webmin a přistupovat k němu přes primární doménu, subdoménu a podadresář nakonfigurováním webového serveru Apache jako reverzního proxy.

PREV: Začněte, nainstalujte a nakonfigurujte licenční server

NEXT: Zadejte licenční server pro hostitelský server RD Session, který se má použít